type

Post

status

Published

date

Oct 7, 2023

slug

hidden-frpc-via-v2proxy

summary

frp 很容易被态势感知发现,寻找一种简单常用的方法在攻防时来隐藏 frp 的流量

tags

网络攻防

CTF

学习

category

学习思考

icon

password

🤔 为啥要这么干

由于现代化比较先进的态势感知系统会拦截frp的流量,所以需要比较隐蔽一下frp流量。找一下手边的工具,不妨直接试试让 frp 走 V2Ray ?

📝 开搞!

有了一个想法以后,去实现就不难了,而实现的工作量确实不大,效果却不错hh

拿到 V2Ray 配置文件

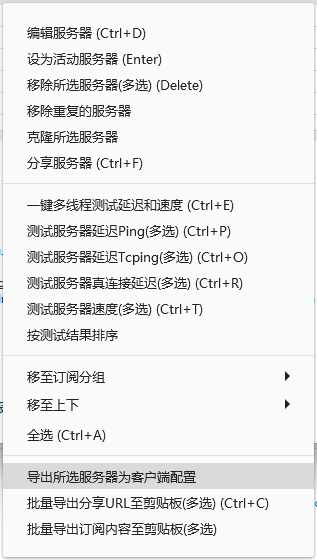

如果之前有使用 v2ray 的,直接从v2rayN右键,导出所选服务器为客户端配置即可。

导出的客户端配置是带gfwlist绕过的,为了防止侧漏,所以要把绕过的部分去除掉。把rules下的内容全部删掉,只留下一个array,理论上就没啥问题了。

从 下载对应架构的软件包,解压缩,拿出可执行文件,可以先尝试一下 v2ray test -c xxx.json 看看能否使用

frp 设置

其实很简单,只需要在原有的基础上,加一行 http_proxy = http://127.0.0.1:10809 就行了

bash 脚本

攻防下,可以写一个这样的脚本,启动v2ray和frpc后删掉配置文件防止被态势感知拦截流量,至于v2ray节点,可以随便找一些公开的代理,基于此,frp的服务器地址和端口也可以隐蔽一些。

不过这样还是有一些不足与优化空间的,例如如果被管理员发现后,将v2ray偷换成一个自制的代理,还是可以捕捉到请求的frp服务器地址和端口。不过用来避免被态势感知发现frp流量已经足够了。

🤗总结归纳

寻思frp和cs这类软件一直被态势感知所监控并封禁,所以想一种新思路来躲避监控。用v2ray也可以用来躲cs流量监控,看看以后能不能用更多的玩法了。